Дмитрий ЛАНДЭ

Как

это часто бывает, все начиналось с попытки обойти Закон. У

некоторых людей появилось желание обмениваться через Интернет

представленными в электронной форме и защищенными авторскими

правами произведениями.

Логика таких действий вполне понятна. Допустим, Айван купил

в магазине книгу. Авторские права не нарушены. Айван прочитал

книгу и дал ее почитать Питеру. Питер книгу не покупал, автору не

досталась его часть авторского вознаграждения. Питер прочитал

книгу, воспринял информацию. Нарушил ли он Закон? Пожалуй, нет.

Питер передал книгу Стивену, который, в свою очередь, передал

другую, легально купленную книгу, Айвану. Три товарища, как

говорят полицейские — три фигуранта, однако нарушений вроде бы

нет.

Допустим, друзей не три, а тридцать. Нарушен ли Закон?

Каждый автор недополучает двадцать девять вознаграждений.

Формируется некая сетевая структура, где каждый связан с каждым,

без выделенного центра. В технике такие сети назы-ваются

децентрализованными, в отличие от централизованных. Аналог

централизованной сети — публичная библиотека. Айван, Питер и

Стивен пошли в публичную библиотеку и прочитали выбранные книги,

восприняли информацию. Нарушает ли библиотека авторское право?

Вопрос не риторический, а очень даже актуальный, широко

обсуждаемый общественностью. Что бы ни говорил Закон, какие бы

поправки не вносились, история человеческой цивилизации говорит о

том, что библиотеки — это благо.

А теперь допустим, что собрались не три и не тридцать, а

три миллиона друзей и обмениваются книгами. Где грань, скольким

друзьям можно ими обмениваться законно, а скольким нельзя? И

почему только книгами, как-никак XXI век на дворе... Книги

переводятся в электронный вид (и этот процесс, по-видимому,

необратим), появляются аудиокниги, фильмы в современных компактных

форматах, мультимедийные энциклопедии, да и прочие программы,

включая дистрибутивы операционных систем.

Во многих странах сегодня пришли к заключению — публичные

централизованные электронные библиотеки (читайте: «серверы»)

произведений, защищенных авторским правом, — вне Закона. Сервер

имеет владельца, его можно легко выявить, а сервер закрыть.

Многие помнят историю сетевой службы Napster, глобальной

файловой биржи конца двадцатого века. В июне 2000 года было

вынесено судебное постановление о ее закрытии, к этому времени

Napster пользовались 40 млн. пользователей. Служба Napster была

централизованной — она требовала наличия центрального сервера,

который обеспечивал функционирование всей системы в целом. При

этом революционность системы как раз и заключалась в элементах

децентрализации, ее пользователи могли общаться друг с другом

напрямую, предоставляя для скачивания свои файлы.

Для обхода Закона, учитывая грустную историю службы

Napster, стали разрабатывать файлообменные сети с высокой степенью

децентрализации. Конечно, за такую возможность пришлось платить

функциональностью.

Именно о таких системах будет идти речь ниже, однако не

столько о тех аспектах, которые до сих пор представляются

нелегальными, а о возможностях, которые оказались вполне законными

и широко востребованными. Наряду с некоторыми недостатками

децентрализованного подхода к организации информационных сетей

обнаружились такие преимущества, которые обусловили их широкое

применение в обороне, государственном управлении, науке и бизнесе.

Итак, речь пойдет о децентрализованных или пиринговых сетях

(от англ. peer-to-peer, P2P — один на один) — компьютерных сетях,

основанных на равноправии участников. В таких сетях отсутствуют

выделенные серверы, а каждый узел (peer) является как клиентом,

так и сервером. На практике пиринговые сети состоят из узлов,

каждый из которых взаимодействует лишь с некоторым подмножеством

других узлов (из-за ограниченности ресурсов). В отличие от

архитектуры «клиент–сервер» такая организация позволяет сохранять

работоспособность сети при любом количестве и любом сочетании

доступных узлов.

Сегодня пиринговые сети настолько развились, что WWW уже не

является самой крупной информационной сетью по ресурсам и

порождаемому интернет-трафику. Известно, что трафик, объем

информационных ресурсов (в байтах), количество узлов пиринговых

сетей, если их рассматривать в совокупности, ничем не уступают

сети WWW. Более того, трафик пиринговых сетей составляет 70% всего

интернет-трафика (рис. 1)! При этом можно отметить два очень

важных аспекта: во-первых, о пиринговых сетях очень мало пишут в

научной литературе, а во-вторых, проблемы поиска и уязвимости

пиринговых сетей, как крупнейшего «белого пятна» современных

коммуникаций, пока остаются открытыми.

«Клиент-сервер» и P2P

Централизованная архитектура «клиент-сервер» подразумевает,

что сеть зависит от центральных узлов (серверов), обеспечивающих

подключенные к сети терминалы (т.е. клиентов) необходимыми

сервисами. В этой архитектуре ключевая роль отводится серверам,

которые определяют сеть независимо от наличия клиентов. Очевидно,

что рост количества клиентов сети типа «клиент–сервер» приводит к

росту нагрузок на серверную часть. Таким образом, на определенном

уровне развития сети она может оказаться перегруженной.

Архитектура P2P, как и «клиент– сервер», также является

распределенной. Отличительная черта P2P заключается в том, что это

децентрализованная архитектура, где не существует понятий «клиент»

и «сервер». Каждый объект в сети (равноправный узел) имеет

одинаковый статус, который позволяет выполнять как функции клиента,

так и сервера. Несмотря на то, что все узлы имеют одинаковый

статус, реальные возможности их могут существенно различаться.

Достаточно часто пиринговые сети дополняются выделенными серверами,

несущими организационные функции, например авторизацию.

Децентрализованная пиринговая сеть, в отличие от

централизованной, становится более производительной при увеличении

количества узлов, подключенных к ней. Действительно, каждый узел

добавляет в сеть P2P свои ресурсы (дисковое пространство и

вычислительные возможности), в результате суммарные ресурсы сети

увеличиваются.

Области применения

Существует несколько областей применения пиринговых сетей,

объясняющих их растущую популярность. Назовем некоторые из них.

-

Обмен

файлами. P2P выступают альтернативой FTP-архивам,

которые утрачивают перспективу ввиду значительных информационных

перегрузок.

-

Распределенные

вычисления. Например, такой P2P-проект, как SETI@HOME

(распределенный поиск внеземных цивилизаций) продемонстрировал

огромный вычислительный потенциал для распараллеливаемых задач.

В настоящий момент в нем принимают участие свыше трех миллионов

пользователей на бесплатной основе.

-

Обмен

сообщениями. Как известно, ICQ – это P2P-проект.

-

Интернет-телефония.

-

Групповая работа.

Сегодня реализованы такие сети групповой работы, как Groove

Network (защищенное пространство для коммуникаций) и OpenCola (поиск

информации и обмен ссылками).

Существует много областей, где успешно применяется

P2P-технология, например, параллельное программирование,

кэширование данных, резервное копирование данных.

Общеизвестно,

что система доменных имен (DNS) в сети Интернет также фактически

является сетью обмена данными, построенной по принципу Р2Р.

Самой

популярной службой интернет-телефонии является Skype (www.skype.com),

созданная в 2003 году шведом Никласом Зеннстромом и датчанином

Янусом Фриисом, авторами известной пиринговой сети KaZaA.

Построенная в архитектуре P2P служба Skype сегодня охватывает

свыше 10 млн. пользователей. В настоящее время Skype принадлежит

интернет-аукциону eBay, который приобрел ее за 2,5 млрд. долларов.

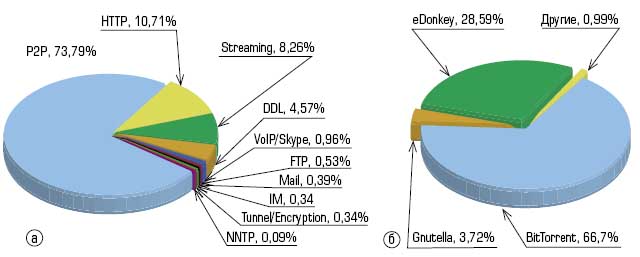

Рис. 1.

Распределение трафика Интернет по протоколам (а) и между

P2P-сетями (б) (данные по Германии, 2007 г.)

Реализацией технологии Р2Р

является также популярная в настоящее время система распределенных

вычислений GRID. Еще одним примером распределенных вычислений

может служить проект distributed.net, участники которого

занимаются легальным взломом криптографических шифров, чтобы

проверить их надежность.

Стандартизация в области

P2P

P2P — это не только сети, но

еще и сетевой протокол, обеспечивающий возможность создания и

функционирования сети равноправных узлов, их взаимодействия.

Множество узлов, объединенных в единую систему и взаимодействующих

в соответствии с протоколом P2P, образуют пиринговую сеть. Для

реализации протокола P2P используются клиентские программы,

обеспечивающие функциональность как отдельных узлов, так и всей пиринговой сети.

P2P относятся к прикладному

уровню сетевых протоколов и являются наложенной сетью,

использующей существующие транспортные протоколы стека TCP/IP —

TCP или UDP. Протоколу P2P посвящено несколько основополагающих

документов сети Интернет — RFC (в частности, последний датируется

2008 годом — RFC 5128 State of Peer-to-Peer (P2P) Communication

across Network Address Translators).

В настоящее время при

реализации пиринговых сетей используются самые различные

методологии и подходы. В частности, компания Microsoft разработала

протоколы для P2P-сетей Scribe и Pastry. Поддержка протокола PNRP

(Peer Name Resolution Protocol), также относящегося к

P2P-системам, была включена в состав Windows Vista.

Одну из удачных попыток

стандартизации протоколов P2P предприняла компания Sun

Microsystems в рамках проекта JXTA. Этот проект реализуется с

целью унифицированного создания P2P-сетей для различных платформ.

Цель проекта JXTA — разработка типовых инфраструктурных решений и

способов их использования при создании P2P-приложений для работы в

неоднородных средах.

В рамках проекта JXTA

определено шесть протоколов, на основе которых могут создаваться

прикладные системы:

-

Peer Discovery

Protocol (PDP). Узлы используют этот протокол для поиска всех

открытых JXTA-ресурсов. Низкоуровневый протокол PDP обеспечивает

базовые механизмы поиска. Прикладные системы могут включать

собственные высокоуровневые механизмы поиска, которые

реализованы поверх PDP.

-

Peer Resolver

Protocol (PRP). Этот протокол стандартизирует формат запросов на

доступ к ресурсам и сервисам. При реализации этого протокола с

узла может быть послан запрос и получен на него ответ.

-

Peer Information

Protocol (PIP). PIP используется для определения состояния узла

в сети JXTA. Узел, получающий PIP-сообщение, может в полной или

сокращенной форме переслать ответ о своем состоянии либо

проигнорировать это сообщение.

-

Peer Membership

Protocol (PMP). Узлы используют этот протокол для подключения и

выхода из группы.

-

Pipe Binding

Protocol (PBP). В JXTA узел получает доступ к сервису через

канал (pipe). С помощью PBP узел может создать новый канал для

доступа к сервису или работать через уже существующий.

-

Endpoint Routing

Protocol (ERP). Используя этот протокол, узел может пересылать

запросы к маршрутизаторам других узлов для определения маршрутов

при отправке сообщений.

Алгоритмы поиска в

пиринговых сетях

Поскольку

сегодня в перенасыщенном информацией мире задача полноты поиска

отводится на второй план, то главная задача поиска в пиринговых

сетях сводится к быстрому и эффективному нахождению наиболее

релевантных откликов назапрос, передаваемый от узла всей сети. В

частности, актуальна задача — уменьшение сетевого трафика,

порождаемого запросом (например, пересылки запроса по

многочисленным узлам), и в то же время получение наилучших

характеристик выдаваемых документов, т.е. наиболее качественного

результата.

Следует отметить,

что, в отличие от централизованных систем, организация

эффективного поиска в пиринговых сетях — открытая

исследовательская проблема.

В большинстве

пиринговых сетей, ориентированных на обмен файлами, используется

два вида сущностей, которым приписываются соответствующие

идентификаторы (ID): узлы (peer) и ресурсы, характеризующиеся

ключами (key), т.е. сеть может быть представлена двумерной

матрицей размерности MN, где M — количество узлов, N — количество

ресурсов. В данном случае задача поиска сводится к нахождению ID

узла, на котором хранится ключ ресурса. На рис. 2.

представлен процесс поиска ресурса с ключом 14, запускаемый с узла

ID0.

В данном случае с

узла ID0 запускается поиск ресурса с ключом 14. Запрос проходит

определенный маршрут и достигает узла, на котором находится ключ

14. Далее узел ID14 пересылает на ID0 адреса всех узлов,

обладающих ресурсом, соответствующим ключу 14.

Рис. 2.

Модель поиска ресурса

по ключу

Рассмотрим

некоторые алгоритмы поиска в пиринговых сетях, ограничившись

основными методами поиска по ключевым словам.

Метод широкого

первичного поиска

Рис.

3.

Некоторые модели поиска в пиринговых сетях

Метод широкого первичного поиска (Breadth First

Search, BFS) широко используется в реальных файлообменных сетях

P2P, таких как, например, Gnutella. Метод BFS (рис. 3a) в

сети P2P размерности N реализуется следующим образом. Узел q

генерирует запрос, который адресуется ко всем соседям (ближайшим,

по некоторым критериям, узлам). Когда узел p получает запрос,

выполняется поиск в ее ло-кальном индексе. Если некоторый узел r

принимает запрос (Query) и отрабатыват его, то он генерирует

сообщение QueryHit, чтобы возвратить результат. Сообщение QueryHit

включает информацию о релевантных документах, которая доставляется

по сети запрашивающему узлу.

Когда узел q получает QueryHits от более чем

одного узла, он может загрузить файл с наиболее доступного

ресурса. Сообщения QueryHit возвращаются тем же путем, что и

первичный запрос.

В BFS каждый запрос вызывает чрезмерную

нагрузку сети, так как он передается по всем связям (в том числе и

узлам с высоким временем ожидания). Поэтому узел с низкой

пропускной способностью может стать узким местом. Однако есть

метод, позволяющий избежать перегрузки всей сети сообщениями. Он

заключается в приписывании каждому запросу параметра времени жизни

(time-to-level, TTL). Параметр TTL определяет максимальное число

переходов, по которому можно пересылать запрос.

При типичном поиске начальное значение для TTL

составляет обычно 5–7, которое уменьшается каждый раз, когда

запрос пересылается на очередной узел. Когда TTL становится равным

0, сообщение больше не передается. BFS гарантирует высокий уровень

качества совпадений за счет большого числа сообщений.

Метод случайного широкого первичного поиска

Метод случайного широкого первичного поиска (Random

Breadth First Search, RBFS) был предложен как улучшение «наивного»

подхода BFS. В методе RBFS (рис. 3b) узел q пересылает

поисковое предписание только части узлов сети, выбранных в

случайном порядке. Какая именно часть узлов — это параметр метода

RBFS. Преимущество RBFS заключается в том, что не требуется

глобальной информации о состоянии контента сети; узел может

получать локальные решения так быстро, как это потребуется. С

другой стороны, этот метод вероятностный. Поэто-му некоторые

большие сегменты сети могут оказаться недостижимыми (unreachable).

Интеллектуальный поисковый механизм

Интеллектуальный поисковый механизм (Intelligent

Search Mecha-nism, ISM) — новый метод поиска в сетях P2P (рис.

3c). С его помощью достигается улучшение скорости и

эффективности поиска информации за счет минимизации затрат на

связи, то есть на число сообщений, передающихся между узлами, и

минимизации количества узлов, которые опрашиваются для каждого

поискового запроса. Чтобы достичь этого, для каждого запроса

выбираются лишь те узлы, которые наиболее соответствуют данному

запросу.

Механизм интеллектуального поиска состоит из

двух компонентов:

• Профайла, который узел q строит для каждого

из соседних узлов. Профайл содержит последние ответы каждого узла.

• Механизма ранжирования профайлов узлов (ранга

релевантности). Ранг релевантности используется, чтобы выбрать

соседей, которые будут давать наиболее релевантные документы на

запрос.

Механизм профайлов служит для того, чтобы

сохранять последние запросы, а также количественные характеристике

результатов поиска. При реализации модели ISM используется единый

стек запросов, в котором сохраняется по T запросов для q соседних

узлов. Как только стек заполняется, узел прибегает к правилу

замены «последнего наименее используемого» для сохранения

последних запросов.

Метод ISM эффективно работает в сетях, где узлы

содержат некоторые специализированные сведения. В частности,

исследование сети Gnutella показывает, что качество поиска очень

зависит от «окружения» узла, c которого поступает запрос. Еще одна

проблема в методе ISM состоит в том, что поисковые сообщения могут

зацикливаться, не в состоянии достичь некоторых частей сети. Чтобы

разрешить эту проблему, обычно выбирается небольшое случайное

подмножество узлов, которое добавляется к набору релевантных узлов

для каждого запроса. В результате механизм ISM стал охватывать

большую часть сети.

Метод «большинства результатов по прошлой

эвристике»

В методе «большинства результатов по прошлой

эвристике» (>RES) каждый узел пересылает запрос подмножеству своих

узлов, образованному на основании некоторой обобщенной статистики

(рис. 3d).

Запрос в методе >RES является

удовлетворительным, если выдается Z или больше результатов (Z —

некоторая постоянная). В методе >RES узел q пересылает запросы к k

узлам, выдавшим наибольшие результаты для последних m запросов. В

экспериментах k изменялось от 1 до 10, и таким путем метод >RES

варьировался от BFS до подхода глубинного первичного поиска (Depth-first-search).

Метод >RES подобен методу ISM, который

рассматривался ранее, но использует более простую информацию об

узлах. Его главный недостаток по сравнению с ISM — отсутствие

анализа параметров узлов, содержание которых связано с запросом.

Поэтому метод >RES характеризуется скорее как количественный, а не

качественный подход. Из опыта известно, что >RES хорош тем, что он

маршрутизирует запросы в большие сегменты сети (которые, возможно,

также содержат более релевантные ответы). Он также захватывает

соседей, которые менее перегружены, начиная с тех, которые обычно

возвращают больше результатов.

Метод случайных блужданий

Ключевая идея метода случайных блужданий (Random

Walkers algorithm, RWA) заключается в том, что каждый узел

случайным образом пересылает сообщение с запросом, именуемое

«посылкой», одному из своих соседних узлов. Чтобы сократить время,

необходимое для получения результатов, идея одной «посылки»

расширена до «k посылок», где k — число независимых посылок,

последовательно запущеных от исходного узла.

Ожидается, что «k посылок» после T шагов

достигнет тех же результатов, что и одна посылка за kT шагов. Этот

алгоритм напоминает метод RBFS, но в RBFS предполагается

экспоненциальное увеличение пересылаемых сообщений, а в методе

случайных блужданий — линейное. Оба метода — и RBFS, и RWA — не

используют никаких явных правил, чтобы адресовать поисковый запрос

к наиболее релевантному содержанию.

Еще одной методикой, подобной RWA, является

адаптивный вероятностный поиск (Adaptive Probabilistic Search, APS).

В APS каждый узел развертывает локальный индекс, содержащий

значения условных вероятностей для каждого соседа, который может

быть выбран для следующего перехода для будущего запроса. Главное

отличие от RWA в данном случае — это то, что в APS узел использует

обратную связь от преды-дущих поисков вместо полностью случайных

переходов.

Примеры файлообменных пиринговых сетей

Отдельного рассмотрения заслуживают

файлообменные P2P-сети, которые охватывают в настоящее время свыше

150 млн. узлов. Рассмотрим наиболее популярные в настоящее время

пиринговые сети, такие как Bittorrent, Gnutella2 и eDonkey2000.

Сеть BitTorrent (битовый поток) была

создана в 2001 году. В соответствии с протоколом BitTorrent файлы

передаются не целиком, а частями, причем каждый клиент, закачивая

эти части, в это же время отдает их другим клиентам, что снижает

нагрузку и зависимость от каждого клиента-источника и обеспечивает

избыточность данных. С целью инициализации узла в сети Bittorrent

(www.bittorrent.com) клиентская программа обращается к выделенному

серверу (tracker), предоставляющему информацию о файлах, доступных

для копирования, а также статистическую и маршрутную информацию об

узлах сети. Сервер и после инициализации «помогает» узлам

взаимодействовать друг с другом, хотя последние версии клиентских

программ требуют наличия сервера только на стадии инициализации,

приближаясь к идеалу концепции peer-to-peer.

Если узел «хочет» опубликовать файл, то

программа разделяет этот файл на части и создает файл метаданных (torrent

file) с информацией о частях файла, их местонахождении и узле,

который будет поддерживать распространение этого файла.

Существует множество совместимых

программ-клиентов, написанных для различных компьютерных платформ.

Наиболее распространенные клиентские программы — Azureus,

BitTorrent_client, μTorrent, BitSpirit, BitComet, BitTornado,

MLDonkey.

В 2000 году была создана одна из первых

пиринговых сетей Gnutella (www.gnutella.com), алгоритм

которой в настоящее время усовершенствован. Сегодня популярность

завоевала более поздняя ветвь этой сети — Gnutella2

(www.gnutella2.com), созданная три года спустя, в 2003-м, которая

реализует открытый файлообменный P2P-протокол, используемый

программой Shareaza.

В соответствии с протоколом Gnutella2 некоторые

узлы становятся концентраторами, остальные же являются обычными

узлами (leaves). Каждый обычный узел имеет соединение с

одним-двумя концентраторами. Gnutella2 реализует информационный

поиск с помощью метода блужданий. В соответствии с этим протоколом

у концентратора есть связь с сотнями узлов и десятки соединений с

другими концентраторами. Каждый узел пересылает концентратору

список идентификаторов ключевых слов, по которым могут быть

найдены публикуемые ресурсы. Для улучшения качества поиска

используются также метаданные файлов — информация о содержании,

рейтинги. Допускается возможность «размножения» информации о файле

в сети без копирования самого файла.

Для передаваемых пакетов в сети разработан

собственный формат, реализующий возможность наращивания

функциональности сети путем добавления дополнительной служебной

информации. Запросы и списки ID ключевых слов в Gnutella2

пересылаются на концентраторы по UDP.

Наиболее распространенные программы для

Gnutella2 — это Shareaza, Kiwi, Alpha, Morpheus, Gnucleus, Adagio

Pocket G2, FileScope, iMesh, MLDonkey.

Сеть EDonkey2000 была создана также в

2000 году. Информация о наличии файлов в ней публикуется клиентом

на многочисленных серверах в виде ed2k-ссылок, использующих

уникальный ID ресурса. Поиск узлов и информации в EDonkey2000

обеспечивают выделенные серверы. В настоящее время в сети

существует около 200 серверов и порядка миллиарда файлов. Число

пользователей EDonkey2000 составляет 10 млн. человек.

При работе каждый клиент EDon-key2000 связан с

одним из серверов. Клиент сообщает серверу, какие файлы он

предоставляет в общий доступ. Каждый сервер поддерживает список

всех общих файлов клиентов, подключенных к нему. Когда клиент

что-то ищет, он посылает поисковый запрос своему основному

серверу. В ответ сервер проверяет все файлы, которые ему известны,

и возвращает клиенту список файлов, удовлетворяющих его запросу.

Возможен поиск по нескольким серверам сразу. Такие запросы и их

результаты передаются через протокол UDP, чтобы уменьшить загрузку

канала и количество подключений к серверам. Эта функция особенно

полезна, если поиск на сервере, к которому клиент подключен в

настоящее время, дает низкий результат.

Когда клиент сети EDonkey2000 копирует желаемый

ресурс, он делает это одновременно из нескольких источников с

помощью протокола MFTP (Multisource File Transfer Protocol).

С 2004 года в состав сети EDonkey2000

интегрирована сеть Overnet (www.overnet.com) — полностью

децентрализованная система, позволяющая осуществлять

взаимодействие между узлами без «привязки» к серверам, для чего

используется DHT-протокол Kademlia.Такая интеграция разных сетей и

дополнительная верификация способствовали большему развитию сети

EDonkey2000.

Самой популярной для сети EDon-key2000

клиентской программой с закрытым кодом является программа eDonkey,

однако существует и клиент с открытым программным кодом — eMule,

который, помимо сети EDon-key2000, может задействовать еще одну

сеть P2P — Kad Network.

Уязвимости пиринговых сетей

Следует признать, что помимо названных выше

преимуществ пиринговых сетей им присущ также ряд недостатков.

Первая группа недостатков связана со сложностью

управления такими сетями, по сравнению с клиент-серверными

системами, если их использовать в автоматизированных системах

управления. В случае применения сети типа P2P приходится

направлять значительные усилия на поддержку стабильного уровня ее

производительности, резервное копирование данных, антивирусную

защиту, защиту от информационного шума и других злонамеренных

действий пользователей.

Следует отметить, что пиринговые сети время от

времени подвергаются вирусным атакам, начало которым в 2002 году

положил сетевой червь Worm.Kazaa.Benjamin, распространяющийся по

пиринговой сети KaZaA.

Еще одна проблема P2P-сетей связана с качестом

и достоверностью предоставляемого контента. Серьезной проблемой

является фальсификация файлов и распространение

фальшивых ресурсов.

Кроме того, защита распределенной сети от

хакерских атак, вирусов и троянских коней является очень сложной

задачей. Зачастую информация с данными об участниках P2P-сетей

хранится в открытом виде, доступном для перехвата. Серьезной

проблемой также является возможность фальсификации ID узлов.

Автор рассмотрел модель гибридной пиринговой

сети с выделенными узлами (рис. 4), связывающими отдельные

узлы и обеспечивающими ведение поисковых каталогов.

Рис. 4. Гибридная пиринговая сеть

с выделенными серверами

В модели предполагалось, что существует N

узлов, каждый из которых логически связан в среднем с n (n << N)

количеством узлов. Для обеспечения поиска существует M поисковых

узлов, каждый из которых, в свою очередь, соединен с некоторым

количеством узлов; этим узлам он доступен как поисковый каталог.

Объемы каталогов распределены в соответствии с экспоненциальным

законом, т.е. i-й поисковый каталог соединен с k exp{ai} узлами,

где k и a — некоторые константы. Такая закономерность

распределения поисковых узлов, действительно, часто наблюдается на

практике.

Задача анализа уязвимости заключалась в том,

каким образом нарушится информационная связность пиринговой сети

при выводе из строя некоторого количества ведущих поисковых

каталогов.

Полученные расчеты подтвердили высокую

информационную устойчивость пиринговой сети, построенной в

соответствии с данными критериями, к удалению случайных поисковых

узлов. Вместе с тем, очень высока зависимость от удаления

наибольших узлов, что приводит к экспоненциальному снижению таких

показателей, как минимальная длина пути между узлами и коэффициент

кластерности.

Заключение По сравнению с клиент-серверной архитектурой

P2P обладает такими преимуществами, как самоорганизованность,

отказоустойчивость к потере связи с узлами сети (высокая

живучесть), возможность разделения ресурсов без привязки к

конкретным адресам, увеличение скорости копирования информации за

счет использования сразу нескольких источников, широкая полоса

пропускания, гибкая балансировка нагрузки.

Благодаря таким характеристикам, как

живучесть, отказоустойчивость, способность к саморазвитию, пиринговые сети

находят все большее применение в системах управления предприятиями

и организациями (например, Р2Р-технология сегодня применяется в

Государственном департаменте США).

Существует много областей, где P2P-технология

успешно работает, например, параллельное программирование,

кэширование данных, резервное копирование данных.

Отдельно следует отметить недостатки, присущие

файлообменным сетям общего доступа. Самая большая проблема —

легитимность контента, передаваемого в таких P2P-сетях.

Неудовлетворительное решение этой проблемы привело уже к

скандальному закрытию многих подобных сетей. Следует заметить,

что, несмотря на многочисленные иски, направленные против

пиринговых сетей, в апреле этого года Европейский парламент

отказался «криминализировать» P2P.

Есть и другие проблемы, имеющие социальную

природу. Так, в системе Gnutella, например, 70% пользователей не

добавляют вообще никаких файлов в сеть. Более половины ресурсов с

этой сети предоставляется одним процентом пользователей, т.е. сеть

эволюционирует в направлении клиент-серверной архитектуры.

Дмитрий ЛАНДЭ, СиБ

д.т.н., зам. директора ИЦ ElVisti Скачать в формате pdf

Источник: http://Сети и бизнес |